#KijowskiGate rozpalił Twittera

#KijowskiGate rozgrzał Internet. Czy podrzucenie komuś kompromitujących danych jest możliwe?

Podmienione strony internetowe i włamania na skrzynkę pocztową lidera Komitetu Obrony Demokracji Matusza Kijowskiego miały miejsce. Przyznaje to sam Kijowski, który opublikował w sieci oświadczenie, że jego stare konto pocztowe faktycznie zostało „zhackowane”. Tym samym odżegnuje się od afery #KijowskiGate, która wczorajszego wieczora rozpętała się na Twitterze. O co w niej w ogóle chodzi?

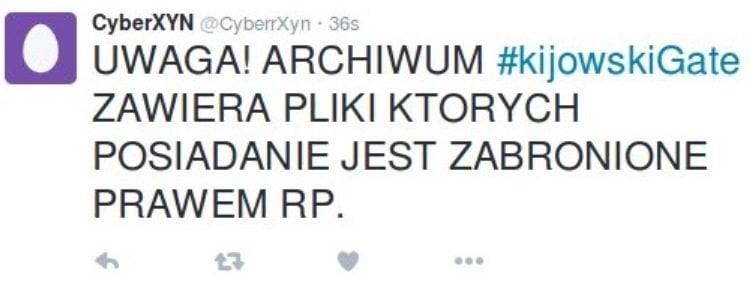

Użytkownik CyberXYN zamieścił na portalu społecznościowym wpis, w którym zasugerował, że w zamieszonej przez siebie paczce z danymi, znajdują się materiały „których posiadanie jest zabronione prawem RP”. Link prowadził do pliku rar ważącego kilkadziesiąt megabajtów. I tutaj robi się ciekawie. Łącząc ze sobą fakty, czyli potwierdzenie, że faktycznie na skrzynkę Kijowskiego było włamanie i umieszczenie pliku z danymi w sieci, można odnieść wrażenie, że faktycznie „coś jest na rzeczy”. Ale czy na pewno?

Jak donosi Niebezpiecznik, redakcja kontaktowała się z człowiekiem, który dokonał w lutym tego roku włamania na strony KOD’u. Używający pseudonimu Uber człowiek przekazał informacje jak udało mu się dokonać podmianki strony. Administratorzy KOD’u zaprzeczali jego doniesieniom, ale przedstawiony przez Ubera sposób zdobycia dostępu do haseł, wydaje się realny. Miał tego dokonać wysyłając maila z załączonym plikiem PDF. Tylko, że ten plik miał rozszerzenie .exe, a pod nim krył się keyloger. W ten sposób Uber mógł monitorować, co dzieje się na zainfekowanym komputerze, a tym samym zdobyć potrzebne do logowania hasło. Niby każdy, kto ma choć trochę styczności z siecią powinien wiedzieć, że otwieranie plików wykonywalnych jest dużym błędem, ale ich popełnianie jest rzeczą ludzką. Szczególnie, że w wysłany mail z zainfekowanym plikiem wyglądał na prawdziwy, a jego treść odnosząca się do manifestacji KOD również.

Ale Uber i CyberXYN to najprawdopodobniej dwie zupełnie różne osoby. Owszem, dane wyciągnięte przez Ubera zawierały w sobie materiały pochodzące rzekomo z komputera Kijowskiego, ale nie było w nich nic kompromitującego. Inaczej już dawno Uber puściłby je dalej w świat. Co w takim razie znajdowało się w opublikowanej wczoraj paczce? Media donosiły, że zdjęcia pornograficzne, a nawet pedofilskie. Oczywiście nikt o zdrowych zmysłach nie będzie ściągał pliku rar, który pochodzi z niepewnego źródła i sprawdzał, co jest w środku. A przynajmniej nie powinien robić tego nikt, kto nie zna się na odpowiednim zabezpieczeniu komputera. W paczce może kryć się wszystko – od zwykłych plików tekstowych czy zdjęciowych do keylogerów i wirusów.

I teraz zastanówmy się nad jedną rzeczą. Nieznane źródło publikuje coś, co według niego należałoby zgłosić do prokuratury i co jest powiązane z kontrowersyjną postacią polityczną. Ile osób będzie chciało sprawdzić na własnej skórze, co znajduje się w środku? Bardzo dużo. Daje to niesamowitą możliwość zainfekowania tysięcy sprzętów lub napiętnowania człowieka i wydania wyroku, zanim jakiekolwiek służby będą wstanie zweryfikować prawdziwość materiałów. Owszem, część z danych może być prawdziwa, ale część mogła zostać zwyczajnie podrzucona. To rzecz, którą trudno zweryfikować, a przynajmniej nie od razu. Tymczasem wydaje się, że duża część użytkowników Twittera już podjęła decyzję i wydała wyrok.

Nie jest to pierwsza sytuacja, gdzie okazuje się, że ktoś zaangażowany w życie polityczne ma problemy z ochroną danych. Były prezydent USA musiał przeboleć to, że w sieci opublikowano jego rodzinne zdjęcia, które trzymano na skrzynkach pocztowych. Hillary Clinton korzystała z prywatnych serwerów do wysyłania rządowych maili, a kilka lat temu do sieci wyciekł kalendarz spotkań Radosława Sikorskiego.

Jak się zabezpieczyć? Po pierwsze nie korzystajmy z tego samego hasła w kilku miejscach. Gdy jedno zostanie złamane, możemy utracić dostęp do wielu usług. Hasła nie powinny też być zbyt proste, ani tym bardziej zapisane na stałe i przyczepione karteczką do laptopa (tak, zdarza się). Uważajmy też na to, co dostajemy w mailach. Nie otwierajmy wszystkiego, a już w szczególności plików rar czy exe pochodzących z niezaufanych źródeł. Nie wchodźmy też w linki, które wyglądają na podejrzane i sprawdzajmy adres w pasku przeglądarki. A przede wszystkim, bądźmy zwyczajnie ostrożni.

Źródło: Niebezpiecznik

Fot: jw.

________________________________________________

Zapraszamy do naszego sklepu, który znajdziecie pod tym adresem oraz na nasz profil Vip Multimedia na Facebooku.